校园网用户:

2019年5月15日,国家信息安全漏洞共享平台(CNVD)收录了Microsoft远程桌面服务远程代码执行漏洞(CNVD-2019-14264)|(CVE-2019-0708 | 远程桌面服务远程执行代码漏洞)。攻击者利用该漏洞,可在未授权的情况下远程执行代码。目前,大量用户受到该类漏洞的影响。

一、漏洞概述

任意代码执行漏洞是允许任意代码执行的软件或硬件中的安全缺陷。设计用来利用这种漏洞的程序称为任意代码执行漏洞。在网络上触发任意代码执行的能力(特别是通过广域网,如因特网)通常被称为远程代码执行(RCE)。远程代码执行是攻击者访问其他人的计算设备并进行更改的能力。漏洞可以使攻击者能够执行恶意代码,并使用运行应用程序的用户的权限完全控制受影响的系统。

二、漏洞情况分析

2019年5月14日,微软发布了本月安全更新补丁,其中修复了远程桌面协议(RDP)远程代码执行漏洞。未经身份验证的攻击者利用该漏洞,向目标Windows主机发送恶意构造请求,可以在目标系统上执行任意代码。由于该漏洞存在于RDP协议的预身份验证阶段,因此漏洞利用无需进行用户交互操作。这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。该漏洞的综合评级为“高危”。

三、漏洞影响范围

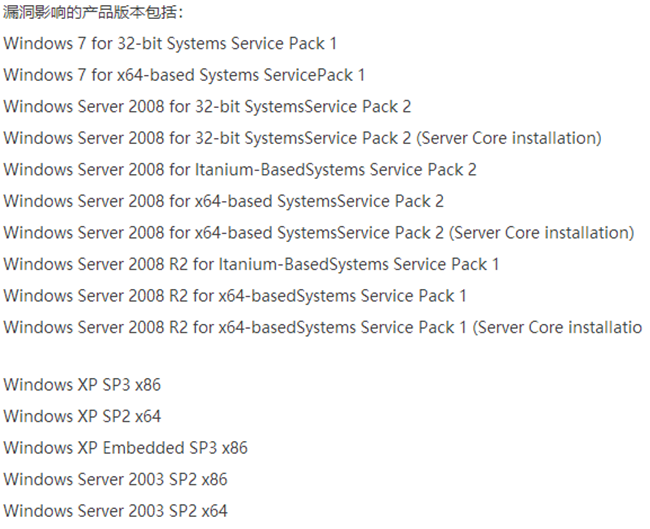

图1

漏洞影响版本如图1所示, Windows 8和Windows 10及之后版本的用户不受此漏洞影响。

四、漏洞处置建议

目前,微软官方已发布补丁修复此漏洞,建议用户立即升级至最新版本: https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0708;

https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

另可采取下列临时防护措施:

1、禁用远程桌面服务。

2、通过主机防火墙对远程桌面服务端口进行阻断(默认为TCP 3389)。

3、启用网络级认证(NLA),此方案适用于Windows 7、Windows Server 2008和Windows Server 2008 R2。启用NLA后,攻击者首先需要使用目标系统上的有效帐户对远程桌面服务进行身份验证,然后才能利用此漏洞。

在此提醒广大校园网用户:

1.及时通过安全软件进行更新漏洞,做好补丁修补;

2.对于Windows 7及Windows Server 2008服务器用户,及时安装Windows发布的安全更新;

3.对于Windows 2003及Windows XP用户,及时更新系统版本。

参考链接:https://www.landui.com/help/nshow-9716.html

https://www.anquanke.com/post/id/178284